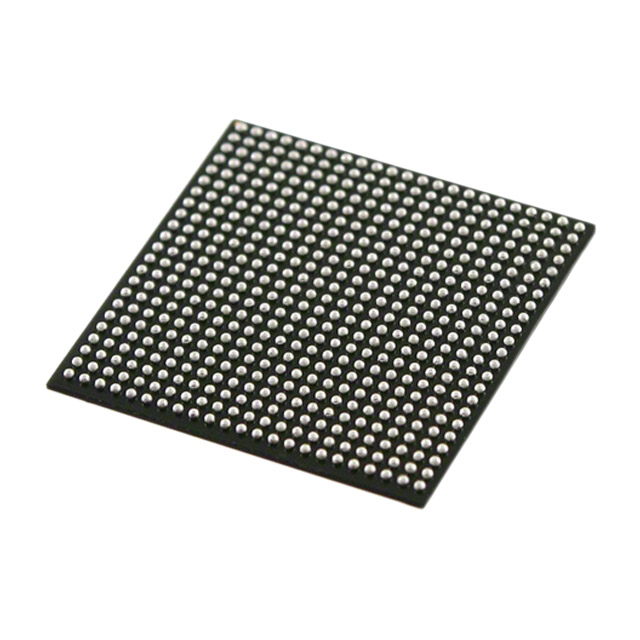

Componenti elettronici XCVU13P-2FLGA2577I Chip Ic circuiti integrati IC FPGA 448 I/O 2577FCBGA

Caratteristiche del prodotto

| TIPO | DESCRIZIONE |

| Categoria | Circuiti integrati (CI) |

| Mfr | AMD Xilinx |

| Serie | Virtex® UltraScale+™ |

| Pacchetto | Vassoio |

| Pacchetto standard | 1 |

| Stato del prodotto | Attivo |

| Numero di LAB/CLB | 216000 |

| Numero di elementi logici/celle | 3780000 |

| Bit RAM totali | 514867200 |

| Numero di I/O | 448 |

| Tensione – Alimentazione | 0,825 V ~ 0,876 V |

| Tipo di montaggio | Montaggio superficiale |

| temperatura di esercizio | -40°C ~ 100°C (TJ) |

| Pacchetto/custodia | 2577-BBGA, FCBGA |

| Pacchetto dispositivo del fornitore | 2577-FCBGA (52,5×52,5) |

| Numero del prodotto base | XCVU13 |

Le apparecchiature di sicurezza continuano ad evolversi

La prossima generazione di implementazioni di sicurezza di rete continua ad evolversi e subisce un passaggio dall'architettura di backup alle implementazioni in linea.Con l’avvio delle implementazioni del 5G e l’aumento esponenziale del numero di dispositivi connessi, c’è l’urgente necessità per le organizzazioni di rivisitare e modificare l’architettura utilizzata per le implementazioni di sicurezza.I requisiti di throughput e latenza del 5G stanno trasformando le reti di accesso, richiedendo allo stesso tempo ulteriore sicurezza.Questa evoluzione sta determinando i seguenti cambiamenti nella sicurezza della rete.

1. throughput di sicurezza L2 (MACSec) e L3 più elevati.

2. la necessità di un'analisi basata sulle politiche sul lato edge/accesso

3. sicurezza basata sulle applicazioni che richiede throughput e connettività più elevati.

4. l'uso dell'intelligenza artificiale e dell'apprendimento automatico per l'analisi predittiva e l'identificazione del malware

5. l'implementazione di nuovi algoritmi crittografici che guidano lo sviluppo della crittografia post-quantistica (QPC).

Insieme ai requisiti di cui sopra, vengono sempre più adottate tecnologie di rete come SD-WAN e 5G-UPF, che richiedono l’implementazione del network slicing, più canali VPN e una classificazione dei pacchetti più approfondita.Nell'attuale generazione di implementazioni di sicurezza di rete, la maggior parte della sicurezza delle applicazioni viene gestita utilizzando software in esecuzione sulla CPU.Sebbene le prestazioni della CPU siano aumentate in termini di numero di core e potenza di elaborazione, i crescenti requisiti di throughput non possono ancora essere risolti con una pura implementazione software.

I requisiti di sicurezza delle applicazioni basati su policy cambiano costantemente, quindi la maggior parte delle soluzioni standard disponibili può gestire solo un insieme fisso di intestazioni di traffico e protocolli di crittografia.A causa di queste limitazioni del software e delle implementazioni fisse basate su ASIC, l'hardware programmabile e flessibile fornisce la soluzione perfetta per implementare la sicurezza delle applicazioni basata su policy e risolve le sfide di latenza di altre architetture programmabili basate su NPU.

Il SoC flessibile dispone di un'interfaccia di rete completamente rafforzata, IP crittografico, logica e memoria programmabili per implementare milioni di regole di policy attraverso l'elaborazione di applicazioni stateful come TLS e motori di ricerca di espressioni regolari.

I dispositivi adattivi sono la scelta ideale

L'utilizzo dei dispositivi Xilinx nei dispositivi di sicurezza di prossima generazione non solo risolve i problemi di throughput e latenza, ma altri vantaggi includono l'abilitazione di nuove tecnologie come modelli di machine learning, Secure Access Service Edge (SASE) e crittografia post-quantistica.

I dispositivi Xilinx forniscono la piattaforma ideale per l'accelerazione hardware per queste tecnologie, poiché i requisiti prestazionali non possono essere soddisfatti con implementazioni esclusivamente software.Xilinx sviluppa e aggiorna continuamente IP, strumenti, software e progetti di riferimento per soluzioni di sicurezza di rete esistenti e di prossima generazione.

Inoltre, i dispositivi Xilinx offrono architetture di memoria leader del settore con IP di ricerca soft per la classificazione del flusso, che li rendono la scelta migliore per la sicurezza di rete e le applicazioni firewall.

Utilizzo di FPGA come processori di traffico per la sicurezza della rete

Il traffico da e verso i dispositivi di sicurezza (firewall) viene crittografato a più livelli e la crittografia/decrittografia L2 (MACSec) viene elaborata nei nodi di rete del livello di collegamento (L2) (switch e router).L'elaborazione oltre il livello L2 (MAC) include in genere un'analisi più approfondita, la decrittografia del tunnel L3 (IPSec) e il traffico SSL crittografato con traffico TCP/UDP.L'elaborazione dei pacchetti prevede l'analisi e la classificazione dei pacchetti in entrata e l'elaborazione di grandi volumi di traffico (1-20M) con un throughput elevato (25-400Gb/s).

A causa dell'elevato numero di risorse di calcolo (core) richieste, le NPU possono essere utilizzate per l'elaborazione di pacchetti a velocità relativamente più elevata, ma l'elaborazione del traffico scalabile a bassa latenza e ad alte prestazioni non è possibile perché il traffico viene elaborato utilizzando core MIPS/RISC e pianificando tali core in base alla loro disponibilità è difficile.L'uso di dispositivi di sicurezza basati su FPGA può eliminare efficacemente queste limitazioni delle architetture basate su CPU e NPU.

.png)